وقتی دولتها شروع به صحبت در مورد فناوری یا حتی تحمیل آن میکنند، پس موضوع واقعا مهم شده است. این واقعیت که دولت بایدن یک فرمان اجرایی در مورد امنیت سایبری ملی منتشر و سازمانهای دولتی را ملزم به اعمال معماری Zero Trust کرد.

اهمیت این مفهوم را نه تنها برای نهادهای دولتی، بلکه برای شرکتها هم نشان میدهد. این مطلب بررسی میکند که چگونه احراز هویت چند عاملی (MFA) میتواند به شما در اجرای سیاست امنیتی Zero Trust کمک کند.

Zero Trust دقیقا چیست؟

زیرو تراست نامی است که به یک مدل امنیت فناوری اطلاعات داده شده است که به همه کاربران و دستگاهها، که در داخل یا خارج از محیط شبکه سازمان هستند، نیاز دارند تا احراز هویت و مجوز دسترسی به شبکهها، برنامهها و دادهها را داشته باشند.

وقتی صحبت از Zero Trust میشود، یک اعتبارسنجی واحد و سنتی کافی نیست. تهدیدها و ویژگیهای کاربر احتمالا تغییر میکنند و هکرها و حملات سایبری پیچیدهتر میشوند.

سازمانها باید اطمینان حاصل کنند که تمام درخواستهای دسترسی قبل از اجازه دادن به اتصال به هر دارایی (شبکه، برنامهها، دادهها…) بهطور مداوم تایید میشوند.

ارزش Zero Trust چیست؟

رویکرد Zero Trust به امنیت اطلاعات و مدیریت ریسک فقط یک موضوع فنی نیست، بلکه برای هر سازمانی تجاری یا غیرانتفاعی، بزرگ، متوسط یا کوچک ارزش تجاری به ارمغان میآورد:

- صرفه جویی در هزینه بهره وری عملیاتی به لطف تمرکز و اتوماسیون سیاستهای امنیتی

- کاهش خطر افشای دادهها و زیانهای مالی نتیجه حفاظت بهتر از دادههای حساس و مالکیت معنوی است

- اجتناب از مجازاتهای احتمالی و شهرت منفی برند

- کاهش زمان، هزینه و تلاش هنگام برآورده کردن و گزارش در مورد الزامات انطباق

با تطبیق اهداف امنیتی و تجاری در کل سازمان، فناوری اطلاعات به طور کلی و امنیت به طور خاص به توانمندسازهای تجاری تبدیل میشوند.

مفهوم زیرو تراست از کجا میآید؟

مفهوم Zero Trust ریشه در این اصل دارد که به هیچ فرد یا سیستمی نباید به طور ضمنی اعتماد کرد، صرف نظر از اینکه آنها در داخل یا خارج از محیط سازمان هستند. زیرو تراست توسط جان کیندرواگ، تحلیلگر سابق تحقیقات Forrester، در سال ۲۰۱۰ ابداع شد. نقش NIST (موسسه ملی استاندارد و فناوری) در این زمینه قابل توجه بوده است. آنها دستورالعملهایی مانند SP 800-207 را تدوین کردهاند که معماری Zero Trust را ترسیم میکند و یک نقشه راه برای سازمانها برای پیادهسازی آن ارائه میکند که منعکسکننده درک در حال تکامل از امنیت شبکه است.

Zero Trust اغلب با فریمورک CARTA (Continuous Adaptive Risk and Trust Assessment) گارتنر مقایسه میشود که رویکردی مشابه و در عین حال متمایز دارد. در حالی که هر دو بر احراز هویت مستمر و ارزیابی اعتماد تمرکز دارند، CARTA بر پاسخهای انطباقی به خطرات تاکید میکند، پویاتر است و کنترلهای امنیتی را در زمان واقعی تنظیم مینماید، با در نظر گرفتن ریسک دائمی در حال تغییر مرتبط با کاربران و سیستمها. از سوی دیگر، Zero Trust بدون در نظر گرفتن وضعیت یا رفتار کاربر یا سیستم، در انکار اعتماد ثابت باقی میماند.

در حالی که مدل Zero Trust با این فرض عمل میکند که نقض اجتناب ناپذیر است و بنابراین همیشه همه چیز را تایید میکند، CARTA بر روی تجزیه و تحلیل مستمر سطوح ریسک و اعتماد کار میکند و اقدامات امنیتی را در صورت نیاز تطبیق میدهد. هدف هر دو استراتژی ارائه رویکردهای ظریفتر و انعطافپذیرتر به امنیت نسبت به روشهای سنتی است، اما نقاط کانونی و استراتژیهای آنها متفاوت است و فلسفهها و روششناسیهای مختلف را در پارادایمهای امنیت سایبری مدرن منعکس میکند.

اصول اصلی Zero Trust چیست؟

Zero Trust یک مفهوم امنیتی است که اصرار دارد هیچ کاربر یا سیستمی به طور پیش فرض نباید مورد اعتماد باشد، صرف نظر از موقعیت آن در داخل یا خارج از مرز سازمانی. این رویکردی است که با مدل سنتی trust but verify در تضاد است. پیاده سازی Zero Trust در چارچوب NIST 800-207 به خوبی توضیح داده شده است، دستورالعملی که اطلاعات حیاتی در مورد نحوه استفاده سازمانها از معماری Zero Trust (ZTA) را ارائه میدهد. NIST اصول اصلی را به شرح زیر توصیف می کند:

- راستیآزمایی مداوم: Zero Trust اعتبارسنجی مداوم کاربران و دستگاهها را نه تنها در نقطه ورود بلکه در کل جلسه الزامی میکند. این تایید اعتبار و مجوز مداوم تضمین میکند که اعتماد هرگز فرض نمیشود و میتواند به طور پویا به تغییرات احتمالی در خطر پاسخ دهد.

- محدود کردن شعاع انفجار: با تقسیم دسترسی و مجوزها، Zero Trust آسیب احتمالی را در صورت به خطر انداختن یک سیستم محدود میکند. اگر یک قسمت مورد حمله قرار گیرد، شعاع انفجار (blast radius) محدود میشود، زیرا عامل مخرب به طور خودکار به کل شبکه دسترسی پیدا نمیکند. این تقسیم بندی در کاهش خطرات و امکان کاهش سریع بسیار مهم است.

- خودکارسازی جمعآوری و پاسخ کانتکس: Zero Trust از فناوری برای جمعآوری زمینه بلادرنگ درباره رفتار کاربر یا سیستم، مانند اطلاعات دستگاه، ویژگیهای کاربر، و شرایط شبکه استفاده میکند. خودکارسازی این فرآیندها امکان واکنش سریع به فعالیتهای مشکوک را فراهم میکند و تضمین میکند که پروتکلهای امنیتی بهطور آنی سازگار شده و واکنش نشان میدهند.

چارچوب NIST 800-207 سازمانها را در توسعه این اصول به یک استراتژی امنیتی منسجم راهنمایی میکند. مدل Zero Trust با پذیرفتن تایید مداوم، محدود کردن شعاع انفجار و خودکار کردن جمعآوری و پاسخ کانتکس، رویکردی دقیقتر و تطبیقی را برای امنیت نشان میدهد و از دفاع استاتیک دور میشود و به وضعیتی روانتر و آگاهتر از زمینه میپردازد. این یک تحول جامع است که مستلزم درک کاملی از فناوری، افراد و فرآیندهای درون یک سازمان است که همگی برای ایجاد یک محیط امن تر به صورت هماهنگ کار می کنند.

مقایسه Zero Trust با trust but verify

اصل trust but verify یا اعتماد کن، ولی راستیآزمایی کن؛ اگرچه به طور گسترده مورد استفاده قرار میگیرد، دارای اشکالاتی است. سطح معینی از اعتماد ذاتی در یک سازمان یا سیستم را در نظر میگیرد و سپس برای اطمینان از یکپارچگی به فرآیندهای تایید تکیه میکند که میتواند منجر به رضایت و وابستگی بیش از حد به روشهای تایید شده و توسط خودیهای مخرب یا مهاجمان پیچیده مورد سوء استفاده قرار گیرد. مکانیسمهای تایید ممکن است در طول زمان ضعیف شده، یا به اشتباه پیکربندی شوند و امکان دسترسی غیرمجاز را فراهم کنند.

از سوی دیگر، رویکرد Zero Trust، با فرض عدم اعتماد به هیچ کاربر، سیستم یا فرآیندی، چه در داخل و چه در خارج از سازمان، موضع تردید آمیزتری اتخاذ میکند. این پارادایم مستلزم احراز هویت و مجوز مداوم برای همه کاربران و دستگاهها است. با اعمال تدابیر امنیتی منسجم در کل شبکه، مدل Zero Trust خطرات مرتبط با اعتماد نابجا یا شکست تایید را به حداقل میرساند. تشخیص میدهد که تهدیدها میتوانند هم از داخل و هم از خارج سازمان بیایند، بنابراین یک مکانیسم دفاعی جامعتر و تطبیقی ارائه میکند که به عنوان بهبودی نسبت به اصل trust but verify تلقی میشود.

رایجترین موارد استفاده از Zero Trust چیست؟

مفهوم زیرو تراست در معماری شبکههای مدرن گیرایی قابل توجهی پیدا کرده است و موارد استفاده مختلفی دارد.

- امنیت کار از راه دور: با افزایش روشهای کار از راه دور، Zero Trust برای اطمینان از تایید اعتبار و تایید مداوم همه اتصالات از راه دور استفاده میشود و تضمین میکند که کاربران میتوانند بدون اعطای مجوزهای بیش از حد به منابع مورد نیاز، چه در داخل یا خارج از محیط سنتی شبکه، به طور ایمن دسترسی داشته باشند.

- کنترل دسترسی شخص ثالث: سازمانها اغلب با اشخاص ثالث مانند فروشندگان، مشاوران و شرکا همکاری میکنند. Zero Trust به کنترل و مانیتور بر دسترسی این اشخاص ثالث به اطلاعات حساس کمک میکند. با ارزیابی مستمر اعتماد و تنها اعطای حقوق دسترسی لازم، خطر نقض دادهها را میتوان به حداقل رساند.

- میکروسگمنتیشن (Microsegmentation) در محیطهای ابری: در محیطهای ابری پیچیده، میکروسگمنتیشن با استفاده از اصول Zero Trust به تجزیه شبکه به بخشهای کوچکتر کمک میکند. با اعمال کنترلهای امنیتی در هر بخش، میتوان از دسترسی غیرمجاز جلوگیری کرد. اگر مهاجم به بخشی از سیستم دسترسی پیدا کند، همچنان از سایر بخشها جدا شده و از داراییهای حیاتی محافظت میکند.

- امنیت اینترنت اشیاء (IoT): از آنجایی که دستگاههای اینترنت اشیا در صنایع به گسترش خود ادامه میدهند، شبکه پیچیدهای از گجتهای به هم پیوسته را ایجاد میکنند که بسیاری از آنها دارای سطوح مختلف امنیتی هستند. Zero Trust میتواند برای مدیریت این دستگاهها با تایید مداوم هویت آنها و اجرای کنترل دسترسی مبتنی بر خط مشی اعمال شود. حتی اگر دستگاهی در شبکه داخلی باشد، باز هم باید مشروعیت خود را ثابت کند و خطر سوء استفاده از یک دستگاه ناامن به عنوان نقطه ورود برای حمله را کاهش دهد.

Zero Trust با ترکیب این مورد استفاده اضافی، یک رویکرد جامع برای امنیت ارائه میکند که شامل کارمندان راه دور، دسترسی شخص ثالث، میکروسگمنتیشن ابری و دستگاههای IoT میشود. این یک مدل آیندهنگر است که سیالیت و پیچیدگی محیطهای دیجیتال مدرن را تشخیص میدهد و حفاظت لایهای را ارائه میکند که به طور مداوم اعتماد را ارزیابی میکند و به طور سازگارانه به تهدیدات نوظهور پاسخ میدهد.

سرور مجازی یک ماشین مجازی کامل است که امکان دسترسی SSH طبق آموزش را به آن خواهید داشت.

خرید سرور مجازی در پنج موقعیت جغرافیایی ایران، ترکیه، هلند، آلمان و آمریکا با قابلیت تحویل آنی در پارسدو فراهم است.

چگونه Zero Trust را پیاده سازی کنیم؟

اتخاذ چارچوب zero trust فرآیندی جامع است که نیاز به برنامه ریزی و اجرای کامل در مراحل مختلف دارد. مراحل زیر را در اجرا در نظر بگیرید:

- ارزیابی: قبل از اجرای چارچوب zero trust، سازمانها باید زیرساخت امنیتی موجود خود را ارزیابی کنند. این شامل شناسایی آسیبپذیریها، درک جریان داده و ارزیابی کنترلهای دسترسی فعلی است.

- برنامه ریزی و توسعه استراتژی: هنگامی که ارزیابی کامل شد، سازمانها باید یک استراتژی مناسب را توسعه دهند. این شامل تعریف اصول زیرو تراست ویژه سازمان، همسویی آنها با اهداف تجاری و شناسایی فناوری و منابع لازم است.

- پیاده سازی مدیریت هویت و دسترسی (IAM): زیرو تراست به شدت به تایید هویت دقیق متکی است. اجرای IAM تضمین میکند که فقط افراد مجاز به منابع خاص دسترسی دارند و فعالیت های آنها دائم مانیتور میشود.

- تقسیم بندی شبکه: zero trust مستلزم جداسازی شبکهها به بخشهای کوچکتر و جدا شده است. با انجام این کار، اگر رخنهای رخ دهد، میتوان آن را در یک بخش محدود و آسیب احتمالی آن را محدود کرد.

- مانیتور و تجزیه و تحلیل مستمر: پیاده سازی ابزارهای مانیتور مستمر و تجزیه و تحلیل تضمین میکند که سازمانها میتوانند به سرعت هر گونه فعالیت مشکوک را شناسایی کرده و به آن پاسخ دهند. تحلیل زمان واقعی رفتار کاربر و ترافیک شبکه ضروری است.

- تمرین و آموزش: آموزش کارکنان در مورد اصول zero trust و نقش آنها در حفظ آن حیاتی است. آموزش منظم تضمین می کند که همه سیاستها را درک کرده و از آنها پیروی می کنند.

- مدیریت و بهینه سازی مداوم: zero trust راه حلی برای تنظیم و فراموش کردن آن نیست. بررسیها، بهروزرسانیها و اصلاحات منظم برای انطباق با تهدیدات جدید و نیازهای تجاری در حال تحول ضروری است.

با پیروی از این مراحل، سازمانها میتوانند zero trust قوی بسازند که با الزامات خاص آنها هماهنگ باشد و امنیت بیشتری را در برابر تهدیدات سایبری در حال تکامل فراهم کند.

چه فناوری پشت Zero Trust نهفته است؟

فناوریهای پشت Zero Trust شامل مدیریت هویت و دسترسی (IAM)، احراز هویت چند عاملی (MFA)، تقسیمبندی میکرو و رمزگذاری قوی است. IAM شناسایی مناسب کاربران را تضمین میکند، در حالی که MFA یک لایه اضافی از احراز هویت اضافه میکند. تقسیمبندی میکرو، محیطهای امنیتی را به مناطق کوچک تقسیم میکند تا دسترسی جداگانه برای بخشهای جداگانه شبکه حفظ شود. این فناوریها با هم، سیستمی را ایجاد میکنند که در آن اعتماد هرگز فرض نمیشود و همیشه باید تایید شود.

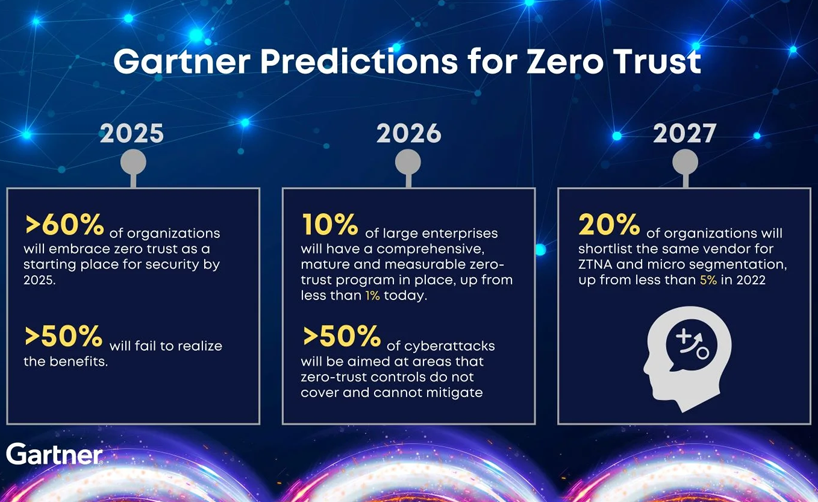

خوشبختانه، بسیاری از شرکتها در حال حاضر IAM و MFA را در اختیار دارند، اما تنها داشتن این فناوریها برای فرض اینکه Zero Trust به دست آمده است کافی نیست. علاوه بر این، طبق گفته گارتنر، تعداد کمی از سازمانها واقعا پیادهسازی Zero Trust را تکمیل کردهاند. گارتنر پیشبینی میکند که تا سال ۲۰۲۶، ۱۰ درصد از شرکتهای بزرگ برنامهای جامع و قابل اندازهگیری zero trust خواهند داشت.

چرا رویکرد Zero Trust مهم است؟

سیاستهای Zero Trust در سطح استراتژیک برای ایجاد، مانیتور و حفظ محیطهای امن در دسترسی به شبکهها، برنامهها و دادهها اتخاذ میشوند.

از آنجایی که کاربران به طور فزایندهای در حال تبدیل شدن به تلفن همراه هستند و با تهدیدات سایبری پیچیده مواجه میشوند، میتوان انتظار داشت که سازمانها به سرعت ذهنیت امنیتی Zero Trust را اتخاذ کنند تا گسترش نقضها و عواقب آن را به حداقل برسانند. این امر به ویژه حیاتی است زیرا شرکتها تمایل دارند تعداد نقاط پایانی را در شبکه خود افزایش دهند و زیرساختهای خود را به برنامه ها و سرورهای مبتنی بر ابر گسترش دهند.

چگونه MFA میتواند در دستیابی به Zero Trust کمک کند؟

در حالی که هیچ راه حل یکسانی برای همه وجود ندارد، برخی از عناصر ضروری برای هر دستگاه Zero Trust، از جمله MFA وجود دارد.

احراز هویت چند عاملی (MFA) یکپارچه از معماری Zero Trust است. در مدلهای معمولی، کاربران داخل شبکه اغلب به صورت پیش فرض قابل اعتماد هستند. Zero Trust این اعتماد ذاتی را از بین میبرد و MFA با نیاز به دو یا چند روش راستی آزمایی – چیزی که میدانید (رمز عبور)، چیزی که دارید (گوشی تلفن همراه) یا چیزی که هستید (تایید بیومتریک) این را تقویت میکند. این امر باعث پیچیدگی فرآیند احراز هویت میشود و دسترسی کاربران غیرمجاز را سختتر میکند. با درخواست چندین مدرک برای هویت کاربر، MFA تضمین میکند که حتی اگر یک عامل (مانند رمز عبور) به خطر بیفتد، لایههای اضافی احراز هویت همچنان باید پاک شوند. این امر با اطمینان از کسب و تایید مجدد اعتماد به طور مداوم، فلسفه Zero Trust را تکمیل نموده و امنیت سیستم را به طور قابل توجهی تقویت میکند.

با این حال، همه راهحلهای MFA یکسان نیستند، زیرا فناوریهای پشت آنها کاملا متفاوت هستند. معیارهای مختلفی برای ارزیابی امنیت و تجربه کاربری فروشندگان مختلف وجود دارد.