با دیجیتال شدن بیشتر مشاغل، حملات DDoS رایج شده است. هکرها معمولا از حملات علیه وب سایتها، اپلیکیشنها و سایر خدمات مبتنی بر اینترنت استفاده میکنند. آنها می توانند از حملات DDoS علیه منابع شبکه داخلی، کامپیوترهای خاص و gatewayها استفاده کنند.

حمله DDoS چیست؟

DDoS مخفف Distributed Denial-of-Service است که نوعی حمله سایبری است که در آن هکر سرور را با تعداد زیادی درخواست تحت فشار قرار میدهد تا از دسترسی کاربران قانونی به وب سایت یا هر سرویس آنلاین جلوگیری کند. حملات DDoS معمولا برای سرویسها و سیستمهای آنلاین طراحی میشوند، که وقتی تحت فشار قرار میگیرند، نمیتوانند به خوبی کار کنند و در نهایت خراب میشوند. حمله DDoS را بهعنوان صد نفر تصور کنید که سعی میکنند از یک در خروجی عبور کنند، در نهایت خروجی را مسدود و حرکت خارج از ساختمان را محدود یا غیر ممکن میکنند.

حمله DDoS چگونه کار میکند؟

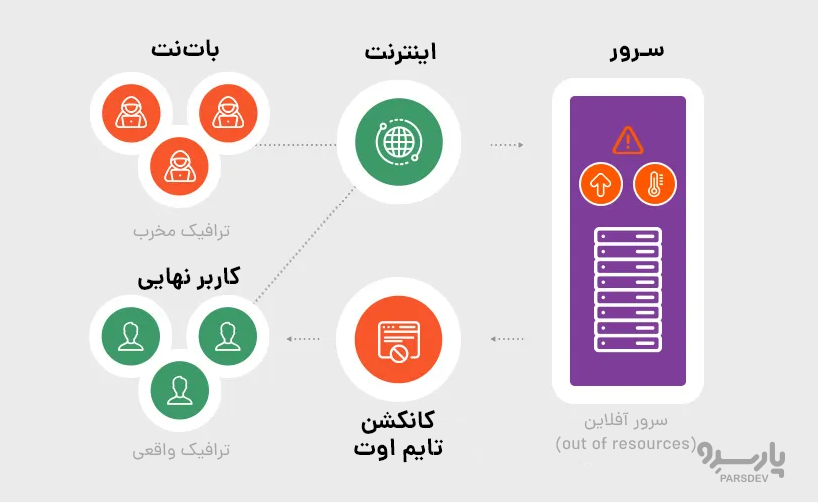

اغلب حملات DDoS حول باتنتهای DDoS ساخته میشوند. botnet گروهی متشکل از صدها یا هزاران ماشین است که یک هکر کنترل آنها را به دست گرفته و به این ماشینها ربات می گویند. مهاجم این رباتها را مجبور میکند تا حجم عظیمی از ترافیک اینترنتی را به منابع قربانی ارسال کنند.

مثال: بیایید تصور کنیم که یک مرکز تماس بزرگ برای ارائه پشتیبانی فنی وجود دارد. شخصی شماره را میگیرد و درخواست کمک میکند. با این حال، به او گفته میشود که تمام خطوط موجود در حال حاضر اشغال هستند. دلیل آن این است که یک اسمپر (spammer) هزاران تماس از تلفنهای مختلف که توسط رباتهای او کنترل میشود ارسال کرده است. خطوط مرکز تماس overload شده و تماس گیرندگان واقعی قادر به دریافت کمک نیستند. حملات DDoS به همین صورت عمل میکنند با این تفاوت که در اینترنت به دلیل ترافیک کلاهبرداران، دسترسی کاربران نهایی به وبسایت یا سرویس آنلاین کاملا مسدود میشود.

انواع حملات DDoS چیست؟

انواع مختلفی از حملات DDoS وجود دارد و ما آنها را در سه دسته اصلی تقسیم میکنیم. دسته بندیها عبارتند از Volumetric DDoS attacks، Application DDoS attacks و Protocol DDoS attacks. سایر حملات DDoS خارج از این دستهها هستند، در ادامه مطلب ۱۶ نوع حمله موجود در این سه دسته را بررسی خواهیم کرد:

حملات دیداس حجمی – Volumetric DDoS attacks

حملات DDoS حجمی معمولا flood میشوند و در نهایت ظرفیت منبع هدف را تحت تاثیر قرار میدهند. این حمله از درخواستها برای غلبه بر سرور، ترافیک شبکه و فراخوانی دیتابیس استفاده میکند. یک حمله DDoS حجمی، پهنای باند وب سایت مورد نظر را اشباع میکند.

مثال: حملات حجمی زمانی اتفاق میافتند که سرور آنقدر ترافیک دریافت میکند که نمیتواند ادامه دهد. یکی از انواع حملات حجمی، حمله DNS amplification است. مهاجمان درخواستهای DNS را به گونهای انجام میدهند که اندازه پاسخ را افزایش میدهد. آنها سرورهای ایمیل ، زیر دامنهها ، سایر رکوردهای DNS و آدرسهای IP وب سایت را می خواهند. یک درخواست DNS کوچک ۱۰ بایتی میتواند منجر به پاسخ ۱۰-۲۰ بایتی شود.

علاوه بر این، به جای بازگرداندن پاسخ DNS به مهاجم، آن را به دستگاه قربانی هدایت میکند. به این دلیل است که مهاجم آدرس IP سورس را در درخواستهای DNS جعل میکند تا هویت مهاجم پنهان بماند. نتیجه این است که DNS resolver پاسخهای returning را به قربانی میدهد که هرگز آنها را درخواست نکرده است.

انواع مختلفی از حملات DDoS حجمی وجود دارد که در زیر به بررسی آنها خواهیم پرداخت:

- UDP Flood Attacks

چندین بسته داده را میفرستند تا میزبانی را که به این بستهها گوش میدهد غلبه کند. بستهها به سرور میرسند که سعی میکند برنامههای مربوط به این بستهها را اختصاص دهد. این تخصیص برنامهها فرآیندهایی را در سرور ایجاد میکنند که در نهایت بر آن غلبه خواهد کرد. بیشتر مهاجمان سرورهای مبتنی بر اینترنت و شبکه را با استفاده از آدرسهای IP و پورتهایی که معمولا در بستههای UDP تعبیه شدهاند، هدف قرار میدهند.

حملات UDP Flood در دو نوع انجام میشود:

- UDP fragmentation flood

- specific UDP amplification

حمله UDP fragmentation flood بستههای تکه تکه شده بزرگ را به سرور مورد نظر ارسال میکند تا این قطعات بسته UDP را جمع آوری کند، پروسسی که سرور را تحت تاثیر قرار میدهد. از سوی دیگر، حملات specific UDP amplification درخواستهای قانونی UDP را به بسیاری از سرورهای قانونی ارسال میکند که شامل سرور مورد نظر در فرآیند هم میشود و آدرس IP آن را جعل مینماید. در نتیجه سرور قربانی تمام پاسخها را از سرورهای قانونی دریافت میکند که در نهایت آن را از کار میاندازد. NTP، SSDP و SNMP پروتکلهای رایج در حملات amplification هستند.

- ICMP (Ping) Flood

در این حمله طرف مخرب از چندین دستگاه برای ارسال بستههای پینگ جعلی به سرور بدون انتظار برای پاسخ استفاده میکند. از آنجایی که Internet Control Message Protocol (ICMP) به سرور نیاز دارد تا به درخواستها پس از دریافت پاسخ دهد، flooding سرور با این بستههای پینگ، پهنای باند خروجی و ورودی را مصرف کرده و در نهایت سرور را تحت الشعاع قرار میدهد.

- ICMP Fragmentation Flood

شبیه به جملات ICMP flood است ولی بستههای پینگ تکه تکه شده را برخلاف بستههای کاملا تشکیل شده ارسال میکند. در نتیجه، سرور هدف سعی مینماید این بستههای تقلبی ICMP را بازسازی کند که باعث افزایش ترافیک میشود. ترافیک منابع سرور را تحت الشعاع قرار داده و باعث از کار افتادن آن میشود.

- Misused Application Attack

طرف مخرب از یک برنامه قانونی به خطر افتاده در یک سرور قانونی استفاده میکند. این اپلیکیشن باید ترافیک بالایی داشته باشد که هکر قبل از خروج از سیستم آن را به سرور مورد نظر هدایت میکند. این حمله DDoS به طور مستقل و با بستههای قانونی از برنامه در معرض خطر به سرور رخ میدهد. در نتیجه، بیشتر مکانیسمهای دفاعی این حمله را از دست میدهند و در نهایت سرور قربانی تحت تاثیر ترافیک افزایش یافته قرار میگیرد.

- CharGen Flood

پروتکل CharGen در ابتدا برای اندازه گیری، آزمایش و دیباگ در نظر گرفته شد. سرور یک پروتکل Transmission Control Protocol (TCP) یا یک پروتکل UDP را با استفاده از پورت ۱۹ ارسال میکند. سپس طرف گیرنده با استفاده از هر یک از پروتکلها برای ارسال درخواست پاسخ میدهد.

طرفهای مخرب از پروتکل CharGen با جعل آدرس IP سرور قربانی قبل از ارسال درخواستهای متعدد به دستگاههای اینترنتی که از CharGen پشتیبانی میکنند، استفاده میکنند. دستگاه ها پاسخ میدهند و سرور را با ترافیک پورت ۱۹ غرق میکنند. در این مرحله، سرور تنها در صورتی زنده میماند که فایروال پورت ۱۹ را مسدود کند. در غیر این صورت، سیستم از کار میافتد.

سرور مجازی یک ماشین مجازی کامل است که میتوانید سیستم عامل مورد نظر خود را انتخاب و روی آن نصب نمائید

خرید سرور مجازی در پنج موقعیت جغرافیایی ایران، ترکیه، هلند، آلمان و آمریکا با قابلیت تحویل آنی در پارسدو فراهم است.

حملات دیداس اپلیکیشن – Application DDoS Attacks

حملات DDoS اپلیکیشن به دنبال آسیب پذیری در برنامهها میگردند و باعث شکست آنها میشوند. آنها بر روی نرم افزار لایه ۷ تمرکز میکنند و در نتیجه حافظه تمام شده و CPUها Overload میشوند، بنابراین سرور و سایر اپلیکیشنها را تحت تأثیر قرار میدهند.

مثال: فرض کنید یک کاربر نهایی برای درخواست صفحه وب به www.example.com در مرورگر خود دسترسی دارد. سرور اطلاعات مربوط به صفحه را واکشی(fetch) میکند، آنها را بسته بندی نموده و به مرورگر میفرستد. لایه اپلیکیشن جایی است که این اطلاعات جمع آوری و کنار هم قرار میگیرند. این حمله زمانی اتفاق میافتد که یک هکر به طور مکرر از چندین ربات یا ماشین برای درخواست یک منبع(resource) از سرور استفاده میکند تا زمانی که سرور دیگر نتواند آن را مدیریت کند.

اجازه دهید انواع مختلف حملات DDoS برنامه را بررسی کنیم:

- حملات HTTP Flood

از دستورات HTTP برای غلبه بر وب سایتها و سرورهای هاست آنها استفاده میکنند. این حمله از رباتها برای ارسال درخواستهای متعدد استفاده میکند و ترافیک دادهای را که وب سایت قربانی دریافت میکند افزایش میدهد. برخی از درخواستهایی که بات نتها ارسال میکنند شامل درخواستهای GET و درخواستهای POST است.

- حمله ReDoS

طرف مخرب هنگام استفاده از regular expression denial-of-service (ReDoS) الگوهای جستجوی بسیار پیچیدهای را درخواست میکند. از آنجایی که الگوها از نظر الگوریتمی پیچیده هستند، منابع سرور را هدر داده و باعث خرابی سیستم میشوند.

حملات دیداس پروتکل – Protocol DDoS Attacks

حملات پروتکل زمانی اتفاق میافتد که مهاجمان درخواست اتصال از چندین آدرس IP را برای هدف قرار دادن نقاط ضعف سرور ارسال میکنند. این فرآیند فقط به چند کامپیوتر نیاز دارد. هر درخواست اتصال نیاز به پاسخ دارد و سرور به سرعت overload می شود.

مثال: حملات پروتکلی سعی میکنند از منابع سرور یا سیستمهای شبکهای آن مانند فایروالها، موتورهای مسیریابی یا لود بالانسرها استفاده کنند. نمونه ای از این نوع حمله، SYN flood attack است.

قبل از اینکه دو کامپیوتر بتوانند با خیال راحت با یکدیگر صحبت کنند، باید یک TCP handshake انجام دهند. TCP handshake به دو طرف اجازه میدهد تا برخی از اطلاعات اولیه را به اشتراک بگذارند. یک بسته SYN معمولا اولین مرحله از TCP handshake است که به سرور میگوید که کلاینت میخواهد یک کانال جدید راه اندازی کند. در حمله SYN flood ، مهاجم بستههای جعلی SYN را به سرور ارسال میکند. سرور به هر بسته (از طریق SYN-ACK) پاسخ میدهد و از کلاینت درخواست میکند که دست دادن (handshake) را انجام دهد. سرور منتظر میماند تا کلاینتها پاسخ دهندو بعد از پاسخهای زیاد، خراب میشود.

بیایید به برخی از آنها نگاه کنیم:

- حمله IP Null

نسخه ۴ پروتکل اینترنت دارای هدرهایی است که پروتکل انتقال مورد استفاده را مشخص میکند. تمام بستههایی که با پروتکل اینترنت ۴ مطابقت دارند از این مورد استفاده میکنند. مهاجمان میتوانند با تنظیم هدرها روی یک مقدار Null از آن سوء استفاده کنند. سرور دستورالعمل خاصی برای دور انداختن بستههای دریافتی و مصرف تمام منابع برای تعیین روش تحویل برای آن بستهها نخواهد داشت.

- حملات TCP Flood

ارتباط بین دستگاههای مختلف از طریق یک شبکه توسط Transmission Control Protocol (TCP) تنظیم میشود. حملات TCP flood از طریق spoofing از پروتکلها سوءاستفاده کرده و منابع سیستم را تحت الشعاع قرار میدهد.

TCP دارای سه توالی ارتباطی است که از طریق یک دنباله چهار قسمتی به پایان میرسد. هنگامی که سرور یک TCP غیرمنتظره دریافت میکند، یک بسته بازنشانی (RST) را به عنوان یک اقدام متقابل ارسال میکند. هدف حملات flood ، سوء استفاده از پروتکلهای TCP با استفاده از انتقال نادرست است که منابع را تحت الشعاع قرار میدهد.

انواع حملات TCP Flood

- SYN Flood: یک آدرس IP پوشانده شده، بستههای درخواستی SYN زیادی را ارسال میکند. سرور هدف، پهنای باند ارتباطی را با پاسخ دادن به بستههای SYN-ACK باز نگه میدارد.

- SYN-ACK Flood: تعداد زیادی پاسخ جعلی SYN-ACK به سرور مورد نظر ارسال میشود. سپس سرور منابع را برای مطابقت با درخواستهای SYN که وجود ندارد، متصل میکند.

- ACK Flood: آنها این حمله را با ارسال بسیاری از پاسخ های جعلی ACK به سرور مورد نظر انجام میدهند که منابع را به هم متصل میکند زیرا سرور تلاش میکند پاسخهای ACK را با بستههای SYN-ACK مطابقت دهد. جایگزینی برای استفاده از TCP push function برای این حمله وجود دارد.

- ACK Fragmentation Flood: بستههای تکه تکه شده برای سوء استفاده از حداکثر طول بسته IP استفاده میشوند. سرور هدف تلاشهای ناموفقی برای بازسازی بستههای تکه تکه شده انجام میدهد. بازسازیها از منابع تخصیص داده شده فراتر رفته و باعث خطاهای Overload حافظه میشود.

- FIN Flood: مهاجمان با تلاش برای تطبیق بستههای RST یا FIN جعلی با جلسات TCP باز جعلی، سرورها را flood کرده و منابع را تخلیه میکنند.

- Multiple ACK Spoofed Session Flood: مهاجمان به طور مکرر بستههای ACK و به دنبال آن بستههای FIN یا RST ارسال میکنند تا بیشتر شبیه ترافیک TCP واقعی شوند و اقدامات امنیتی را فریب دهند. سرور از منابعی برای تطبیق بستههای جعلی با جلسات TCP باز استفاده میکند.

- Multiple SYN-ACK Spoofed Session Flood: چند بسته SYN و ACK همراه با بستههای FIN و RST استفاده میشوند. این روش ترافیک TCP واقعی را با تطبیق بستههای جعلی با بستههای واقعی که منابع سرور را مصرف میکنند، تکرار مینماید.

- Synonymous IP Attack: مهاجمان از این تاکتیک با جعل بستههای SYN با آدرس IP سرور مورد نظر به عنوان منبع و مقصد بسته استفاده میکنند. بسته منابع را از بین میبرد زیرا سرور سعی میکند به خود پاسخ دهد (که به آن local area network denial attack یا حمله LAND نیز گفته می شود) یا با دریافت بسته از خود سروکار دارد.

حمله Slowloris

هدف حملات Slowloris کاهش منابع سرور با پر کردن آنها با ارتباطات خالی است. مهاجم باید جلسات را تا زمانی که ممکن است باز و در حال اجرا نگه دارد. آنها درخواستهای HTTP جزئی را برای سرورهای وب ارسال میکنند تا جلسات را در حال اجرا نگه دارند. شناسایی این حمله آسان نیست، زیرا از پهنای باند بسیار کمی استفاده میکند.

Session Attack

در این روش، مهاجمان نیازی به ماسک آدرسهای IP خود یا استفاده از بستههای مخفی برای شروع یک حمله DDoS ندارند. چندین ربات برای رسیدن به محدوده بهینه IP منبع یا فراتر از آن برای شروع اتصالات مجاز با سرور هدف استفاده میشود. حمله DDoS از شناسایی جلوگیری میکند زیرا از جلسات TCP قانونی و از آدرسهای IP واقعی استفاده میکند. با این حال، بستههای ACK را برای مصرف پهنای باند به تاخیر میاندازد و با باز نگه داشتن جلسات بیکار (idle sessions)، منابع را کاهش میدهد.

حمله Ping of Death ( PoD)

حداکثر طول بسته IP 65535 بایت است. حمله Ping of death از این طول درست مانند ACK fragmentation flood سوء استفاده میکند. اندازه فریم برای ارسال داده در یک شبکه ۱۵۰۰ بایت است. این مهاجمان قطعات IP متعددی را ارسال میکنند که در محدودیت اترنت قرار میگیرند، اما در بستهای که از حداکثر طول بسته IP بیشتر است، ترکیب میشوند. ممکن است کامپیوتر در طول فرآیند از کار بیفتد یا بافرهای حافظه اختصاص داده شده به بسته را Overload کند.

حمله فراگل -Fraggle Attack

حمله Fraggle گونهای از حمله Smurf است که بستههای UDP را به جای بستههای ICMP جعل میکند تا ماشین هدف را پر از ترافیک کند و آدرس broadcast یک روتر شبکه را هدف قرار دهد. همه دستگاههای شبکه که به درخواستهای UDP پاسخ میدهند میتوانند باعث Overload دستگاه گیرنده شوند. اثربخشی این حمله کاهش یافته زیرا اکثر روترهای مدرن به طور خودکار بستههای ارسال شده به آدرس broadcast را ارسال نمیکنند.

حمله اسمورف – Smurf Attack

برنامه بدافزار Smurf چندین درخواست پینگ ICMP را به آدرس broadcast روتر ارسال میکند در حالی که آدرس IP دستگاه مورد نظر را با استفاده از پروتکلهای IP و ICMP جعل میکند. همانطور که هر دستگاه در شبکه به درخواست پینگ پاسخ میدهد، ممکن است دستگاه دریافت کننده Overload شود. این روش کمتر مؤثر است زیرا اکثر روترها به طور خودکار بستههای ارسال شده به آدرس broadcast را ارسال نمیکنند.

High Orbit Ion Cannon (HOIC)

برنامه High Orbit Ion Cannon جایگزین Low Orbit Ion Cannon شد زیرا میتواند بسیاری از درخواستهای GET و POST در HTTP را به طور همزمان به ۲۵۶ وبسایت مختلف ارسال کند. HOIC ممکن است کارآمدتر و مخربتر از LOIC باشد که توسط مهاجمان اعمال شود.

Low Orbit Ion Cannon (LOIC)

نرم افزار متنباز LOIC که به عنوان یک ابزار تست استرس شبکه توسعه یافته است، بستههای بسیاری (UPD، TCP و HTTP) را به دستگاه مورد نظر ارسال میکند. مهاجمان از این تکنیک برای راه اندازی حملات DDoS از بات نتها استفاده میکنند.

| حملات Application layer | حملات Volumetric-based | حملات Connection protocol |

|---|---|---|

| لایهای از شبکه که صفحات وب را تولید میکند و به درخواستهای اپلیکیشن پاسخ میدهد را تحت الشعاع قرار میدهد. | تجهیزات شبکه، پهنای باند یا سرور را با حجم بالایی از ترافیک غرق میکند. | منابع یک سرویس مبتنی بر شبکه، مانند فایروالهای وبسایت یا سیستم عاملهای سرور را هدف قرار میدهد. |

مقایسه حملات DoS و حملات DDoS

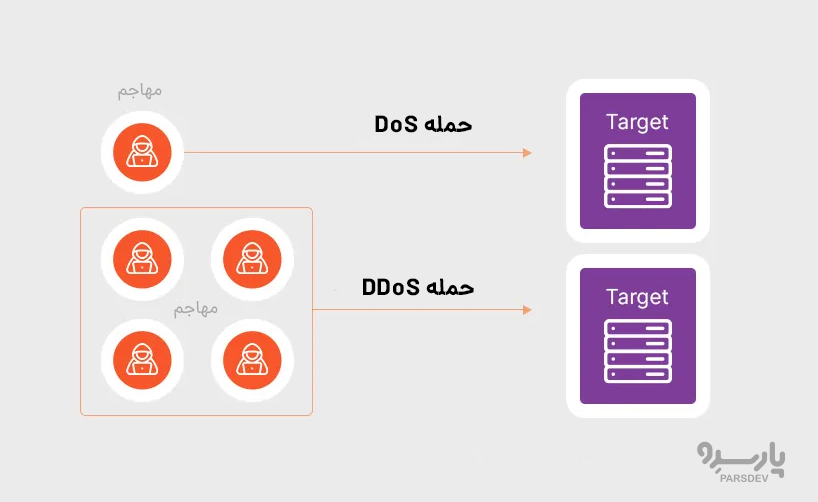

تشخیص DDoS از DOS (Denial-of-Service) مهم است. حتی اگر تنها تفاوت یک حرف D ساده باشد، سردرگمی قابل توجهی در مورد نحوه کار این دو وجود دارد. دانستن تفاوتهای اساسی میتواند به شما در جلوگیری از این نوع حملات کمک کند.

حملات انکار سرویس Denial-of-service (DoS) نوعی حمله سایبری است که در آن یک عامل مخرب کارکرد معمول کامپیوتر یا دستگاه دیگر را قطع میکند. حمله DoS به این صورت توصیف میشود که از یک کامپیوتر برای راه اندازی حمله استفاده میشود.

مثال: دو راه برای اجرای حملات DoS وجود دارد که عبارتند از flooding و crashing. حملات Flood زمانی اتفاق میافتد که سرور دادههای زیادی را به یک بافر دریافت و آن را کند و متوقف میکند. حملات Crashing از آسیب پذیریهایی استفاده میکنند که باعث از کار افتادن سیستم قربانیان میشود. با انجام این کار، دادههایی برای قربانی ارسال میشود که از باگها سوء استفاده نموده و بعد به سیستم ضربه می زند یا آن را به شدت بی ثبات میکند تا دیگر به آن دسترسی نداشته باشد.

حملات Distributed Denial-of-Service (DDoS) زمانی رخ میدهند که چندین سیستم با هم کار میکنند تا یک حمله DoS هماهنگ را به یک هدف ارسال کنند. تفاوت اصلی این است که هدف به جای اینکه از یک مکان مورد حمله قرار گیرد، از چندین مکان به طور همزمان مورد حمله قرار میگیرد. گسترش میزبانهایی که یک DDoS را تشکیل میدهند چندین مزیت به مهاجم میدهد:

- آنها میتوانند از تعداد بیشتری ماشین برای راه اندازی یک حمله استفاده کنند.

- از آنجایی که سیستمهای حمله به طور تصادفی (اغلب در سراسر جهان) پخش میشوند، تشخیص اینکه حمله از کجا میآید دشوار است.

- یافتن مهاجمان واقعی سخت است زیرا آنها در پشت بسیاری از سیستمها (اغلب در معرض خطر) پنهان میشوند.

- با افزایش تعداد دستگاههای اینترنت اشیا(IoT) در جهان، تعداد حملات نیز افزایش مییابد. مهاجم میتواند این دستگاهها را تصاحب کند تا آنها را بخشی از بات نتها کند.

| تفاوتهای کلیدی | DoS | DDoS |

|---|---|---|

| نوع حملات | SYN flood Ping of death Buffer overflow |

Application layer Volumetric attacks Protocol attacks |

| مسدود کردن حمله | دفاع در برابر حملات سادهتر است. | به دلیل تعداد ماشینهای مورد استفاده مسدود کردن آن سختتر است. |

| منبع حمله | حمله از یک ماشین میزبان و آدرس IP مرتبط آغاز میشود. |

این حمله از طریق منابع مختلف از جمله لپتاپهای هکشده، دوربینهای IP و دستگاههای اینترنت اشیا آغاز میشود. |

دلیل حملات DDoS چیست؟

حملات DDoS به رایج ترین تهدید سایبری تبدیل شدهاند. عامل محرک چیست و چرا تعداد حملات در حال افزایش است؟

رقابتهای تجاری

اداره یک کسب و کار می تواند دشوار باشد، به خصوص زمانی که با رقابت سختی روبرو هستید. از حملات DDoS میتوان برای مقابله با وب سایت رقبا و منحرف کردن عملیات آنها استفاده کرد.

اخاذی

حملات DDoS برای کسب درآمد سریع از اهداف استفاده میشود. مجرمان به سرورهای شما نفوذ میکنند و در ازای آن پول میخواهند. منافع اقتصادی به عنوان عامل محرک عمل میکند.

جنگ سایبری

دولت میتواند حملات DDoS را به دلایل مختلف مجاز کند. میتواند با تهدیدات خاص و سایتهای مخرب مقابله کند یا زیرساخت کشور دشمن را فلج کند.

ایدئولوژیهای مختلف

مردم در مورد برخی مسائل عقاید و ایدئولوژیهای متفاوتی دارند. حملات DDoS میتوانند سایتهایی را هدف قرار دهند که اطلاعات آنها گمراه کننده است یا با اهداف مهاجمان سازگار نیست.

چگونه از حملات DDoS جلوگیری کنیم

اکنون که انواع حملات DDoS را میشناسید، بررسی میکنیم که چگونه میتوان از وقوع آنها جلوگیری کرد؟ در ادامه برخی از روشهایی که میتوانید استفاده کنید آورده شده است:

- افزونگی سرور – Server Redundancy

شما می توانید از افزونگی سرور استفاده کنید تا مطمئن شوید که سیستم شما حتی پس از یک حمله DDoS آنلاین باقی میماند. افزونگی مستلزم داشتن wave serverهای متعدد است، بنابراین اطمینان حاصل میشود که در صورت حمله DDoS ایمن هستید. با این حال، افزونگی فقط گاهی کار میکند، زیرا برخی از هکرها چندین وب سرور را به طور همزمان هدف قرار میدهند.

- سیستم های دفاعی – DDoS Defense Systems (DDS)

میتوان از ابزارها و خدمات anti-DDoS مانند Impervia و Akamai برای محافظت از سیستم استفاده کرد. یک DDS محتوای با ظاهر قانونی را که ممکن است به سیستم آسیب برساند شناسایی و آنها را مسدود میکند. DDS میتواند از سیستم شما در برابر حملات حجمی و پروتکلی محافظت کند.

- محدود کردن نرخ – Rate Limiting

میتوانید تعداد درخواستهایی را که یک سرور میتواند در یک بازه زمانی معین پردازش کند، محدود کنید، بنابراین احتمال اینکه سرور شما با درخواستها غرق شود را کاهش میدهد.

- تجزیه و تحلیل بسته در زمان واقعی – Real-Time Packet Analysis

میتوان بستهها را با استفاده از قوانین در هنگام ورود به سیستم تجزیه و تحلیل کرده و هر بستهای که حاوی محتوای مخرب بالقوه است مسدود شود.

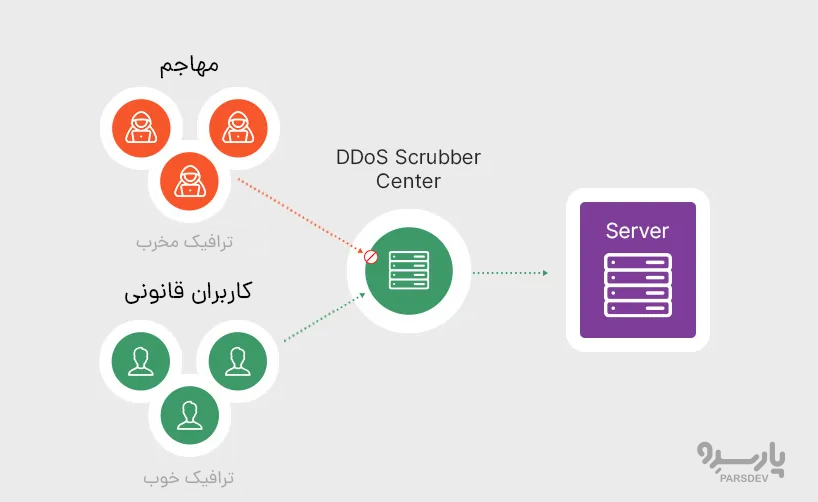

دیداس پروتکشن (DDoS Protection) چگونه کار میکند؟

دیداس پروتکشن (DDoS Protection) با مرتبسازی دقیق ترافیک وبسایت کار میکند تا درخواستهای مهاجمان نتوانند از طریق آنها عبور کنند، اما درخواستهای قانونی میتوانند بدون اینکه باعث کند شدن صفحه شود. ارائه دهندگان دیداس پروتکشن حملات DDoS را هم به صاحبان وب سایت گزارش میدهند. به این ترتیب، مالک وب سایت میتواند زمان وقوع حمله، حجم آن و سایر جزئیات مهم را ردیابی کند.

DDoS پروتکشن چگونه درخواستهای مهاجمان را شناسایی میکند؟

در ادامه در مورد راهکار دیداس پروتکشن (DDoS Protection) و فناوری های آن به شما خواهیم گفت:

- تجزیه و تحلیل منابع (Resource analysis) – لود منبع به صورت real time برای هر گونه ناهنجاریهای آماری تجزیه و تحلیل میشود.

- تحلیل فنی (Technical analysis) – هر کوئری جدید تحت یک تجزیه و تحلیل فنی اولیه از کلاینت که آن را ارسال کرده است (به عنوان مثال، اندازه متوسط پکتهای شبکه آنالیز می شود).

- تشخیص عوامل رفتاری(Behavioral factor recognition) – اگر کلاینت در بازه زمانی مانیتور شده بیش از یک کوئری ارسال کرده باشد، رفتار کلاینت در وب سایت (به عنوان مثال، زمان بین کوئریها و subqueries) برای موارد غیرعادی آنالیز میشود.

- بررسی کوئری (Query check) – کوئری در برابر امضاهای مشکوک(suspicious signatures) در حال حاضر مرتبط با منبع بررسی میشود. هم coincidence و هم proximity را میتوان بررسی کرد.

- نتیجه گیری اعتبار کوئری (Query validity conclusion) – در نتیجه، اطلاعات در یک بردار عامل که برای محاسبه اعتبار کوئری استفاده میشود ترکیب میگردد.

جمع بندی

از زمان شروع همهگیری کووید-۱۹، اکثر کسبوکارها به صورت آنلاین فعالیت میکنند، بنابراین راه را برای حملات DDoS از طرفهایی با اهداف مخرب هموار میکنند. هکرها روزانه در حال پیشرفت هستند و روشهای حمله DDoS پیشرفتهتر و غیرقابل شناساییتری را توسعه میدهند. برای اطمینان از عملکرد روان سیستم یا وب سایت خود، می توانید با استفاده از روشهای پیشگیرانه مذکور از وبسایت خود محافظت کنید.