NetScan یک ابزار اسکن شبکه چند منظوره است که دستگاهها و پورتهای باز شبکه را شناسایی میکند، اشتراکگذاری فایلها را شناسایی میکند.هدف این مطلب آموزش برخی از تنظیمات برای انجام در فایروال ویندوز، برای جلوگیری از سوء استفاده از شبکه است.

این آموزش دو مورد مهم را پوشش میدهد:

- مسدود کردن پورتهای *Teredo برای جلوگیری از ارسال بستهها به اینترنت

- مسدود کردن شبکههای خصوصی

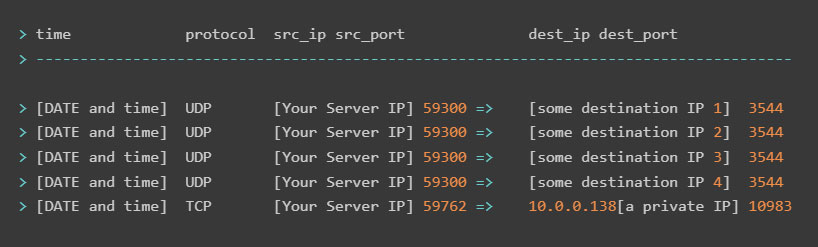

دلایل مختلفی وجود دارد که ممکن است بخواهید این کار را انجام دهید. مثل دریافت ایمیل abuse از ارائه دهنده سرویس که در آن برای استفاده به عنوان net scan هشداد داده شده است. مثلا Hetzner اجازه انجام اسکن پورت یا شبکه را نمیدهد. گزارشها رویدادهای زیادی داشتند که شبیه به این بودند:

پورت source مثلا ۵۹۳۰۰ است که طبیعی است و این پورت نباید مسدود شود زیرا سرویسهای دیگر نیز از آن استفاده میکنند.

دو مشکل در این لاگ وجود دارد:

- پورت ۳۵۴۴ پورتی است که توسط Teredo برای گوش دادن (در سرور مقصد) استفاده میشود، بنابراین سرور شما درخواستها را به سرورهای دیگر در پورت ۳۵۴۴ آنها ارسال میکند.

- علاوه بر این، ممکن است IP های خصوصی را در لیست مشاهده کنید.

بهتر است آنها را هم بلاک کنید. بنابراین ما قصد داریم با ۲ مقصر احتمالی برای مسائل سوء استفاده از شبکه مقابله کنیم.

Teredo یک فناوری انتقال IPv6 است که تخصیص آدرس و تانلسازی خودکار host-to-host را برای ترافیک IPv6 یونیکست فراهم میکند، زمانی که میزبانهای IPv6/IPv4 در پشت یک یا چند مترجم آدرس شبکه IPv4 (NAT) قرار دارند.

پیش نیازها

دنبال کردن مراحل ساده است. شما فقط باید بدانید که چگونه به یک حساب کاربری با امتیازات مدیریت (administrator privileges) وارد شوید.

گام صفر – آموزش باز کردن پنل تنظیمات فایروال در سرور ویندوز

راههای مختلفی برای باز کردن تنظیمات فایروال Windows Defender وجود دارد:

- روش ۱: کلید Windows + R را بزنید تا کادر Run باز شود. wf.msc را تایپ کرده و Enter را فشار دهید.

- روش ۲: به منوی Start رفته، Windows Defender Firewall with Advanced Security را تایپ و نتیجه مورد نظر را انتخاب کنید.

برای گام یک و گام دو در زیر، قوانین جدید خروجی (outbound rules) را به شرح زیر اضافه میکنیم:

در پنجره Windows Defender Firewall with Advanced Security:

- روش ۱: روی Outbound Rules در سمت چپ کلیک کنید. در قسمت سمت راست Actions pane ، روی …New Rule کلیک نموده تا یک rule خروجی جدید ایجاد کنید.

- روش ۲: روی Outbound Rules کلیک راست کرده و …New Rule را انتخاب نمائید.

گام یک – مسدود کردن پورت مقصد (پورت Teredo 3544)

ایده اصلی جلوگیری از اتصالات به سرورهای خارجی در پورت ۳۵۴۴ آنها است، که برای Teredo استفاده میشود.

نکته:

- اگر نرم افزار دیگری دارید که در حال انجام اسکن شبکه است، پورت مقصد را به پورتی که در لاگ میبینید، مطابق با نیاز خود تغییر دهید.

- همچنین میتوانید بهجای مسدود کردن پورتهای فایروال، نرمافزار یا سرویسی که باعث مشکل میشود (مثل Teredo) را غیرفعال کنید، به خصوص اگر به دلایل دیگری نیاز به باز کردن پورت دارید.

برای مسدود کردن پورت ۳۵۴۴، گام صفر را دنبال کنید، سپس:

- در ویزارد New Outbound Rule ، دکمه رادیویی Port را انتخاب کرده و روی Next کلیک کنید.

- در لاگ بالا، میبینیم که نوع اتصال UDP بود، بنابراین در قسمت Does this rule apply to TCP or UDP ، دکمه رادیویی UDP را انتخاب کنید. در همان مرحله زیر Does this rule apply to all remote ports or specific remote ports، پورتهای راه دور خاص را انتخاب کنید و ۳۵۴۴ را در فیلد سفید کنار آن وارد نمائید، سپس روی Next کلیک کنید.

- مطمئن شوید که دکمه رادیویی Block the connection انتخاب شده است و روی Next کلیک کنید.

- تنظیمات را برای When does this rule apply? بگذارید. در حالت پیش فرض قرار گرفته و روی Next کلیک کنید.

- به رول (rule) خود یک نام (اجباری) و یک توضیح (اختیاری) بدهید. برای ایجاد قانون روی Finish کلیک کنید.

اکنون تمام اتصالاتی که در پورت ۳۵۴۴ به مقاصد راه دور میروند، قبل از رسیدن به شبکه، توسط فایروال شما حذف میشوند.

گام دو- مسدود کردن ترافیک به شبکههای خصوصی

در این بخش، قوانین فایروال را برای مسدود کردن ترافیک خروجی به شبکههای خصوصی زیر اضافه میکنیم:

10.۰.۰.۰/۸

172.۱۶.۰.۰/۱۲

192.۱۶۸.۰.۰/۱۶

100.۶۴.۰.۰/۱۰

به طور خلاصه، اینها IP های پابلیک نیستند، بلکه برای استفاده internal یا private رزرو شدهاند. اگر برنامهای دارید که پیکربندی اشتباهی دارد، ممکن است سعی کند به برخی از اینها متصل شود. نمونهای از یک شبکه خصوصی، IP است که برای پیکربندی روتر خود بازدید می کنید (معمولا با ۱۹۲ شروع می شود)، یا IP داخلی پرنیتر (معمولا با ۱۹۲ یا ۱۷۲ شروع می شود).

برای مسدود کردن رنج آیپیهای خصوصی، گام صفر را دنبال کنید، سپس:

- در ویزارد New Outbound Rule، دکمه رادیویی Custom را انتخاب کرده و روی Next کلیک کنید.

- برنامه را روی All programs بگذارید، سپس روی Next کلیک کنید. تنظیمات پروتکل و پورت را به عنوان پیشفرض رها و روی Next کلیک کنید.

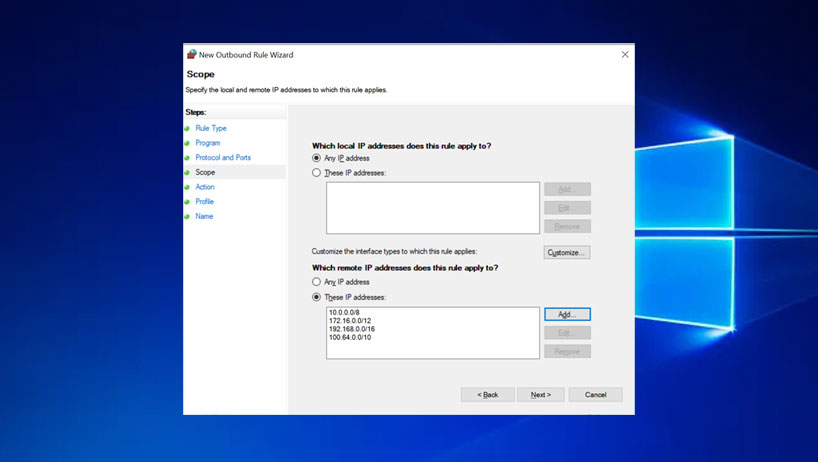

- در زیر ?Which remote IP addresses does this rule apply to بخش، دکمه رادیویی These IP addresses را انتخاب کنید.

- روی … Addکلیک نموده تا رنج IP یا آدرسهایی را که می خواهید مسدود شود مشخص کنید.

- در قسمت This IP address or subnet، اولین رنج IP را که میخواهید مسدود شود، وارد کنید. بنابراین در مورد ما برای شبکههای خصوصی، اولین رنج از ۴ رنج را وارد کنید، بنابراین بیایید ۱۰.۰.۰.۰/۸ را اضافه کنیم و سپس ok را فشار دهیم.

- مرحله ۵ را برای محدوده های باقی مانده تکرار کنید:

۱۷۲.۱۶.۰.۰/۱۲

192.۱۶۸.۰.۰/۱۶

100.۶۴.۰.۰/۱۰

پس از اضافه کردن چهار رنج آیپی، تنظیمات شما به این صورت خواهد بود:

- روی Next کلیک کنید

- مطمئن شوید که دکمه رادیویی Block the connection انتخاب شده و روی Next کلیک کنید.

- تنظیمات را برای ?When does this rule apply بگذارید. در حالت پیش فرض و روی Next کلیک کنید

- به قانون خود یک نام (اجباری) و یک توضیح (اختیاری) بدهید. برای ایجاد قانون روی Finish کلیک کنید.

در حال حاضر، قانون خروجی باید اعمال شود. هر گونه ترافیک خروجی به رنج آیپی مشخص شده توسط فایروال ویندوز مسدود میشود و هیچ ایمیل ابیوزی در مورد آن از ارائه دهنده خود دریافت نخواهید کرد.

اکنون از ارسال درخواستهای خروجی به شبکه های خصوصی توسط سرور خود جلوگیری کردهاید. آنها قبل از رسیدن به سطح شبکه توسط فایروال حذف میشوند.

گام سه- فعال کردن IPv6 (اختیاری)

همانطور که در بالا توضیح دادیم، Teredo برای تانل کردن IPv6 مفید است اما در این آموزش آن را مسدود کرده ایم! اگر به IPv6 نیاز دارید چه میکنید؟ خبر خوب این است که اگر سروری با Hetzner دارید، همچنان میتوانید از IPv6 بدون آن استفاده کنید زیرا همه سرورهای Hetzner دارای IPv6 بومی (native) هستند. در واقع، وقتی اتصال IPv6 بومی در دسترس باشد، Teredo باید غیرفعال شود.

گام چهار – شناسایی مقصران (اختیاری)

در صورتی که لاگ شما متفاوت است و سرور شما در حال انجام نت اسکن بر روی پورتهای مبدا و مقصد مختلف است، چند نکته وجود دارد تا بفهمید چه چیزی از پورت استفاده میکند، بعد میتوانید با دنبال کردن مراحل بالا یا آدرس دهی آن در سطح اپلیکیشن، با آن برخورد کنید.

نکته ۱

اگر لاگ پورت منبع ۵۹۲۴۴ را نشان میدهد، برای مثال:

یک پنجره PowerShell را به عنوان administrator راه اندازی کنید

- منوی Start » تایپ کنید: powershell

- روی آن کلیک راست کنید » Run as administrator

وارد کنید:

Get-Process -Id (Get-NetUDPEndpoint -LocalPort 59244).OwningProcess

در دستور بالا ۵۹۲۴۴ را بر این اساس جایگزین کنید. برای پورتهای TCP هم، NetUDPEndpoint را با NetTCPConnection جایگزین کرده و enter را فشار دهید.

نکته ۲

اگر موارد بالا کافی نیست و پورت مقصد مورد سوء استفاده قرار میگیرد، می توانید ID فرآیند مقصر را از طریق زیر شناسایی کنید:

- CMD را باز کنید

- منوی Start » تایپ کنید: CMD

وارد کنید:

netstat -ano | findStr "XXXX"

شماره پورت مورد نظر خود را جایگزین XXXX کنید ("" را نگه دارید).

این به شما شناسه فرآیند در آخرین ستون را میدهد. با استفاده از Process Explorer می توانید فرآیند را از ID آن شناسایی کنید.

در نهایت، میتوانید از Process Explorer برای مشاهده فرآیند مقصر پس از شناسایی با استفاده از یکی از ۲ راهنمایی قبلی استفاده کنید.

خرید سرور مجازی در پنج موقعیت جغرافیایی ایران، ترکیه، هلند، آلمان و آمریکا با قابلیت تحویل آنی در پارسدو فراهم است.

نتیجه گیری

در این آموزش چند نکته در مورد تنظیم کردن فایروال ویندوز خود برای جلوگیری از سوء استفاده از شبکه پابلیک مشاهده کردید. ما نمونهای را با Teredo دیدهایم، اما تکنیکی که در بالا مشاهده شد مفید است و در صورت نیاز میتوان از آن برای برنامههای دیگر استفاده کرد. به عنوان مثال، اگر در حال توسعه یا تست برنامههای آزمایشی هستید که آماده تولید نیستند، ممکن است برنامه بستههای تصادفی را به دلیل هر گونه باگ به شبکه پرتاب کند، این کار از انجام هر گونه آسیبی به شما جلوگیری میکند و میتوانید آزمایش خود را با آرامش انجام دهید.

اگر به دلیل ایمیلهای ابیوز netscan دریافت کردهاید و سرور شما همچنان با این مشکل مواجه است، با استفاده از Process Explorer و دستور netstat مانیتور کنید که چه نرمافزاری مقصر است، همانطور که توضیح داده شد.